Alteryx Server の設定

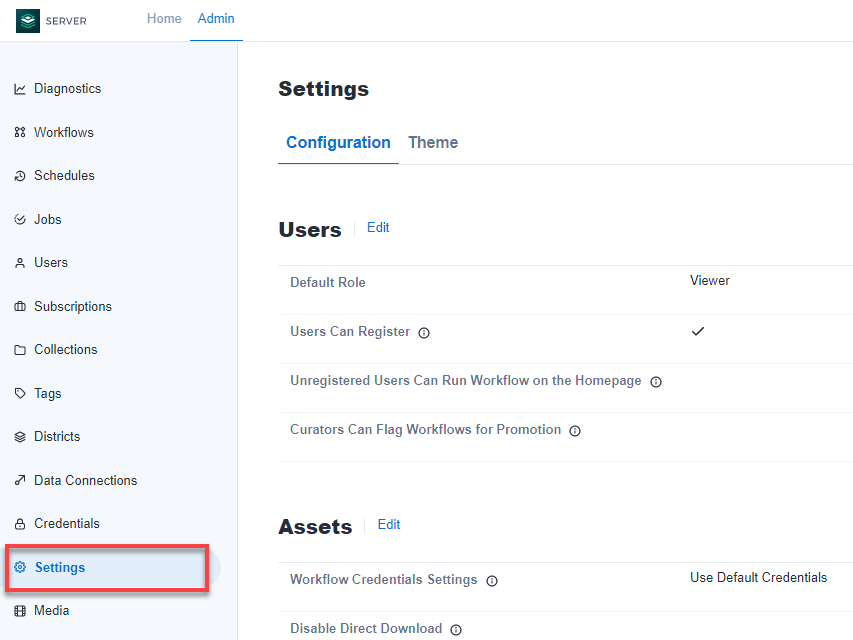

Server管理者インターフェースの[設定]ページで、Alteryx Serverの設定とテーマを編集できます。

設定

Server管理者インターフェースの [設定] ページには、Server管理者がServerレベルの設定に使用できるカテゴリが 4 種類あります。ユーザー設定、アセット設定、スケジュール設定、およびセキュリティ設定です。

Serverレベルの設定を管理するには、[管理者]ツールバーの [設定] を選択し、[設定] タブを選択します。

ユーザー

[設定] タブには 4 種類のユーザー設定があります。

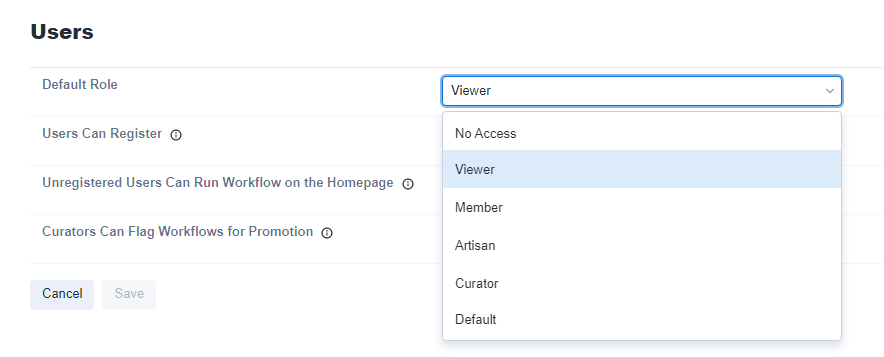

既定のロール

既定のユーザーロールは、ビューアーに設定されています。既定のロールを変更するには、[編集] を選択し、[既定のロール)]ドロップダウンを使用します。変更を確認するには、保存を選択します。ロールの評価方法についての詳細は、「ユーザーロールと権限」のヘルプページを参照してください。

ユーザーによる登録が可能

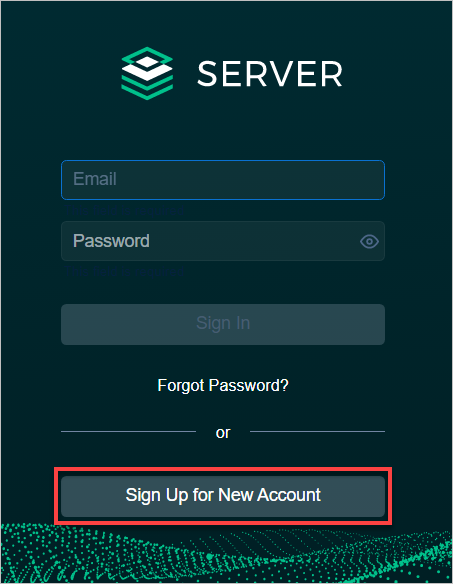

既定では、ユーザーは会社のプライベートServerにサインアップしてアクセスすることはできません。ユーザーがサインアップできるようにするには、[ユーザーによる登録が可能] のチェックボックスをオンにします。変更を確認するには、保存を選択します。

有効にすると、Serverのサインインページで新しいアカウントにサインアップできるようになります。無効にすると、サインインページから[新しいアカウントにサインアップ]が削除されます。サインアップフォームが無効の場合、新規ユーザーは管理者が追加する必要があります。

注記

統合Windows認証を使用するように設定されたServerでは、[ユーザーによる登録が可能] 設定が既定で有効になっており、無効にすることはできません。

SAML認証を使用するように設定されたServerでは、[ユーザーによる登録が可能] を有効にすることをお勧めします。

この設定は、以前は Server Admin (管理) インターフェースの [Users] (ユーザー) ページにある [Enable user registration] (ユーザー登録を有効にする) でした。

未登録ユーザーがホームページでワークフローを実行可能にする

既定では、Serverにサインインしたユーザーのみがワークフローを実行できます。[未登録ユーザーがホームページでワークフローを実行できるようにする]設定を有効にすると、会社のServerに配置されたワークフローをサインインせずに実行できるようになります。

この設定は、以前は Server管理者インターフェースの [Workflow] (ワークフロー) ページにある [Enable unregistered users to run Public Gallery workflows] (未登録ユーザーでもパブリック Gallery ワークフローを実行できるようにする) でした。

管理者はワークフローにプロモーション用フラグを設定可能

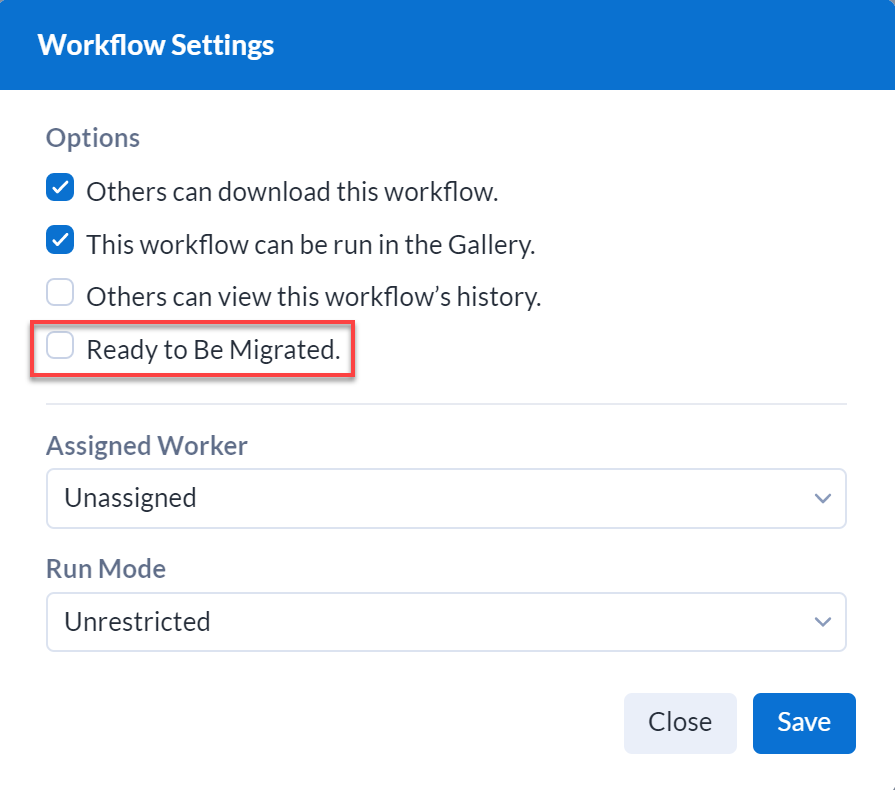

有効にすると、管理者(Server管理者)はワークフロー内で[移行準備完了]を有効にすることにより、ワークフローをプロモートする準備ができたことを示すことができます。ワークフローの移行については、「ワークフローを移行できるようにする」のヘルプページを参照してください。

この設定は、以前は Server Admin (管理) インターフェースの [Workflows] (ワークフロー) ページにある [Enable workflows to be marked as ready for migration to a separate environment] (ワークフローを別の環境に移行する対象としてマークを付けることができる) でした。

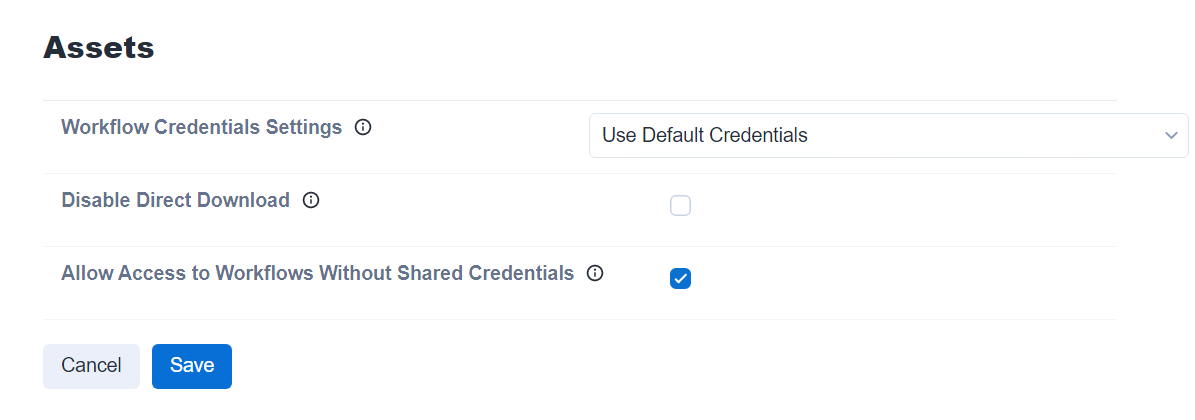

アセット

[設定]タブには、[ワークフローの資格情報の設定]、[直接ダウンロードを無効にする]、[資格情報を共有せずにワークフローへのアクセスを許可する]の3つのアセット設定があります。

ワークフローの資格情報の設定

ワークフローの資格情報の設定では、Server レベルでワークフローを実行するために必要な資格情報を決定します。

Use Default Credentials (既定の資格情報を使用) : 既定の Run As アカウント (既定では LocalSystem アカウント) を使用して、すべてのワークフローを実行します。Run As アカウントは、次のいずれかのプロセスレベル (優先度順に記載) で定義できます。

既定の資格情報を使用し、スタジオのサブスクリプションに対して定義。

Serverシステム設定を使用して Run As アカウントを追加することにより、Serverワーカーノードに対して定義

Windows サービスコンソールを使用して Alteryx Service を変更することにより、Server に対して定義

ユーザーの資格情報を要求: ワークフローを実行するための資格情報の入力をユーザーに求めるプロンプトを表示します。

ユーザーによる選択を許可: Designer のワークフローをプライベート Server に保存するときに、ユーザーが資格情報の要件を選択できるようにします。オプションには以下が含まれます:

ユーザーは資格情報を指定する必要はありません

ユーザーは自分の資格情報を指定する必要があります

これらの資格情報で常にこのワークフローを実行します

重要

選択した資格情報の設定には、追加のユーザー権限が必要な場合があります。詳細については、「Run As ユーザーの実行権限を設定」を参照してください。

次のように資格情報の設定を変更すると、Server のスケジュールが無効になります。

Use Default Credentials (既定の資格情報を使用) から Require User Credentials (ユーザーの資格情報を要求) に変更

Require User Credentials (ユーザーの資格情報を要求) から Use Default Credentials (既定の資格情報を使用) に変更

ユーザーが資格情報を使用してスケジュールを作成しなかった場合に、ユーザーによる選択を許可から ユーザーの資格情報を要求に変更

ユーザーが自分の資格情報を使用してスケジュールを作成した場合に、ユーザーによる選択を許可から 既定の資格情報を使用に変更

この設定は、以前は Server 管理者インターフェースの [Credentials] (資格情報) ページにある [Credentials setting for workflows] (ワークフローの資格情報) でした。

直接ダウンロードを無効にする

[直接ダウンロードを無効にする] を有効にすると、ServerのユーザーはServerからアセットをダウンロードできなくなります。Designer からは、引き続きアセットをダウンロードできます。

資格情報を共有せずにワークフローへのアクセスを許可する

有効にすると、ユーザーは共有資格情報にアクセスせずに、アクセス権のあるワークフローを実行できます。

本番環境のデータセットに接続されている本番環境のServerデータ接続が、ユーザーと明示的に共有されていない限り、Designerで新しいワークフローを作成するために使用されないように確約したい管理者にとって便利です。

これにより、アナリスト(非管理者)がDesignerで接続や他のデータにアクセスする権限を持たなくても、Serverでそれらの接続を使用するワークフローを実行できる柔軟性が提供されます。

資格情報の詳細については、資格情報のヘルプページを参照してください。

スケジュール

予測リフレッシュ間隔

スケジュール予測の予測リフレッシュ間隔を設定します。既定値は 1 時間に設定されています。

スケジュールのリフレッシュと予測の詳細については、「スケジュール予測: 管理者インターフェース」のヘルプページを参照してください。

ユーザーによるワークフローのスケジュール設定が可能

Serverレベルの権限である [ユーザーによるワークフローのスケジュール設定が可能] がオンになっていると、ユーザーは、ユーザーレベルの ジョブのスケジュール設定 権限を使用してワークフローを作成および編集することができます。ユーザーがワークフローのスケジュールを設定するには、両方の権限を有効にする必要があります。

この設定は、以前は Gallery Admin (管理)インターフェースの Jobs (ジョブ) ページにある Enable users to schedule workflows (ユーザーがワークフローのスケジュールを設定できるようにする) でした。

セキュリティ

ログイン試行を許可

ユーザーがロックアウトされるまでのログイン試行を許可する回数を設定します。

ログイン試行タイムアウトを強制

ログイン試行タイムアウトを強制するには、[ログイン試行タイムアウトを強制] のチェックボックスをオンにします。

アカウントロックアウト時間 (分)

アカウントロックアウト時間 (分) を設定して、ユーザーがログイン試行回数の上限に達した後にユーザーアカウントをロックする時間を指定します。

許可されたホスト

[許可されたホスト] フィールドに、Serverのサービスを許可するホストを一覧表示します。HTTP ホストヘッダー攻撃を防止するセキュリティ対策として、これを使用してください。完全修飾ドメイン名 (ホスト/ドメイン) を 1 行に 1 つずつ入力します。ワイルドカードを使用できます。

重要

ホストヘッダーがこのリストのどの値とも一致しない場合は、例外ページが表示されます。

ロックアウトされないように、常にローカルホストを介してServerにアクセスできます。

Serverにアクセスできるようにするには、ホスト名、完全修飾ドメイン名(FQDN)、DNSエイリアス (ロードバランサーのエイリアスなど) をリストに含める必要があります。

[許可されたホスト] フィールドを空白のままにすると、任意のホスト名が許可されます。

重要

これらの設定は、ビルトイン認証にのみ適用されます。ビルトイン認証の詳細については、「Alteryx Server 認証の設定」のヘルプページを参照してください。

SCIM

SAML認証を使用している場合、System for Cross-Domain Identity Management (SCIM)を有効にして設定することで、IDプロバイダーからのユーザーやグループの権限、Serverへのアクセス権を、信頼できる単一の情報源として管理することができます。SAML認証とSCIMの詳細については、「Alteryx Server認証の設定」を参照してください。

SCIMを設定するには、[編集]を選択します。

SCIMを有効にする: System for Cross-Domain Identity Management (SCIM)統合を有効にします。SCIMは、ユーザー識別情報の交換を自動化するための標準です。SCIM統合は、SAML authentication (SAML認証)と連携するように設計されています。

トークン: IDプロバイダー(IDP)がServer SCIM統合の認証に使用する認証トークンです。

有効期限: 現在のトークンの有効期限の日時です。有効期限が切れている場合は、編集モードに入り、「Save」(保存)を選択して新しいトークンを生成します。

トークンの有効期間: 生成後のトークンの有効期間を決定します。この値を変更して[保存]を選択すると、新しいトークンが生成されます。

ベースURL/URI: SCIM統合へのアクセスに使用するベースアドレスです。システム設定で定義されたWeb APIアドレスによって決定されているため、Server UIでは編集できません。

正規URL/URI: オプションです。SCIM統合へのアクセスに使用するエイリアスアドレス。システム設定で定義された正規Web APIアドレスによって決定されているため、Server UIでは編集できません。

変更を確認するには、保存を選択します。

テーマ

テーマタブでは、組織名、ロゴ、カラーを使用してServerをブランド化できます。Serverをカスタマイズしない場合は、既定のテーマが使用されます。

Server のテーマを更新するには、[管理者] ツールバーの [設定] を選択し、[テーマ]タブを選択します。

[テーマ]タブで、[サーバー名]にサーバー名を入力します。サーバー名を入力するには、[編集]を選択します。変更を確認するには、保存を選択します。Serverユーザーには、共有メニューのServer名としてこの名前が表示されます。

Alteryxロゴからロゴを変更するには、[サイトロゴ] に移動し、鉛筆アイコンを選択します。次に、ファイルを選択し、イメージファイルを選択します。確認するには、[アップロード] を選択します。

サポートされているファイル形式は、PNG、GIF、JPEG、およびJPEです。画像サイズは200KB以下でなければなりません。約200x46ピクセルの画像を使用すると、ベストの結果が得られます。幅が200ピクセルを超える画像のサイズは変更されます。

[サイトの色]で、要素に対してそれぞれ色を選択します。色を編集するには [編集]を選択します。現在設定されている色を選択して、新しく色を選択してください。サイトの色をリセットする場合は、[既定にリセット] を選択し、[保存] を選択します。

Serverを更新して変更内容を確認します。