Alteryx Server 認証を設定する

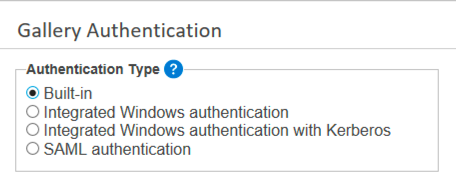

システム設定 > Gallery Authentication (Galleryの認証) ページで、Serverへのアクセス管理に使用する認証方法を設定します。

まず、Serverに使用する認証方式を選択します。次に、選択した方法のセットアップ手順に進みます。

認証タイプの選択

Serverは、ビルトイン認証、統合Windows認証 (Kerberosサポート付きまたはKerberosサポートなし)、およびSAML認証をサポートしています。

ビルトイン: Serverへのアクセスに使用する E メールアドレスとパスワードをユーザーが選択して指定します。

Integrated Windows authentication: ユーザーが内部ネットワーク資格情報でServerにアクセスできるようにします。

Integrated Windows authentication with Kerberos: Kerberos認証プロトコルを使用して、ユーザーが内部ネットワーク資格情報でServerにアクセスできるようにします。統合Windows認証と統合Windows Kerberos認証のセットアップ手順は同じです。詳細については、「 選択した認証タイプのセットアップを完了する 」に進み、 「統合Windows認証のセットアップ」を選択してください。

SAML認証: ユーザーが認証IDプロバイダー(IDP)資格情報を使用してServerにアクセスできるようにします。

警告

Serverは、設定後の認証タイプの変更をサポートしていません。これを行うとServerの機能が損なわれるおそれがあります。認証タイプを変更する場合は、アカウントチームに連絡し、サポートについてご相談ください。

選択した認証タイプのセットアップを完了する

認証タイプごとにセットアップが異なります。セットアップの手順を完了させるために、選択した認証タイプを選択します。

ステップ 1.ビルトイン認証の既定のGallery管理者を設定

Built-in (ビルトイン)認証を選択した後、Gallery Authentication (Gallery の認証) ページの下端で Default Gallery Administrator (既定の Gallery 管理者) を作成します。Gallery(Server)管理者は、ユーザーやワークフローなどを管理します。ビルトイン認証の場合は、管理者のEメールアドレスを入力します。

システム設定で残っている画面の設定を完了し (これら画面の詳細については、「 Server UI 」および「 Engine」のヘルプページを参照)、 Finish(完了) を選択します。

ステップ 2.Gallery管理者アカウントの作成を完了

Gallery管理者アカウントの作成を完了するには、Serverのサインインページに移動します。この操作は、 システム設定 > Status (ステータス) ページに表示されているServerへのリンクを選択するか、インターネットブラウザにServerへのURLを入力して行います。

Sign In (サインイン)を選択します。

サインインページで Don't have an account? Create one now を選択します。

氏名 (名)と氏名 (姓)を入力し、ドロップダウンメニューからタイムゾーンを選択します。

システム設定 > Gallery Authentication (Gallery認証) ページの Default Gallery Administrator で指定した E メールアドレスをE メール に入力します。

Password (パスワード) で、アカウントパスワードを作成します。パスワードには以下が含まれる必要があります:

8文字以上

1 つ以上の文字

1 つ以上の数字

大文字と小文字

1 つ以上の特殊文字

サインアップ を選択します。

これで、Gallery(Server)管理者としてログインできました。サインアップフォームに入力した資格情報は、今後の資格情報として保存されます。Serverユーザーを追加できるようになりました。「Serverユーザーを追加」に進んでください。

重要

Windows認証でAWSを利用する場合、認証を維持するにはTCP接続が同じ送信元ポートを維持する必要があります。このため、アプリケーションロードバランサーではなく、ネットワークロードバランサーまたは従来のロードバランサーの使用を推奨します。

注記

統合Windows認証と統合Windows Kerberos認証の設定の違いは、Active Directoryでユーザーの認証に使用されるプロトコルです。統合Windows認証オプションではNTLMが使用されますが、統合 Windows Kerberos 認証ではNTLMがKerberosに置き換えられます。

Server自体に特別な設定は必要ありませんが、KerberosオプションではActive Directoryドメインに適切に設定された Kerberos領域とKDCが存在する必要があります。

ステップ 1.Windows認証の既定のGallery管理者を設定

Integrated Windows authentication (統合 Windows 認証)を選択した後、Gallery Authentication (Gallery の認証) ページの下の方で Default Gallery Administrator (既定の Gallery 管理者)を作成します。Gallery(Server)管理者は、ユーザーやワークフローなどを管理します。Integrated Windows authentication(統合Windows認証)の場合は、 format: domain\username (ドメイン \ ユーザー名)の形式でユーザーアカウントを入力します。

システム設定で残っている画面の設定を完了し (これら画面の詳細については、「 Server UI 」および「 Engine」のヘルプページを参照)、 Finish(完了) を選択します。

ステップ 2.サーバーにアクセス

これで既定のGallery(Server)管理者がServerにアクセスできるようになりました。この操作は、 システム設定 > Status (ステータス) ページに表示されているServerへのリンクを選択するか、インターネットブラウザにServerへのURLを入力して行います。これでGallery(Server)管理者としてログインし、Serverユーザーを追加する準備ができました。「Serverユーザーを追加」に進んでください。

マルチドメインのサポート

Serverは、ドメインが複数ある場合のWindows認証をサポートしています。これを有効にするために Server 側に必要な設定はありませんが、これらの機能と権限はドメイン全体に存在していることが必要です。

Serverが実行するドメインには、他のドメインユーザーと同じ信頼ポリシーを設定して、Active Directoryがユーザー権限を解決して決定できるようにする必要があります。

両方のドメインが同じフォレストに属している必要があります。

両方のドメインの CN=Users および CN=Computers コンテナからすべての属性をAlteryxサービスが読み取ることができる必要があります。Alteryxサービスは、インストールされているサーバー上のローカルシステムアカウントで実行されます。ローカルシステムを使用する代わりに専用サービスアカウントを定義する場合、両方のドメインの認証を有効にするには、両方のコンテナからすべての属性を読み取る権限をアカウントに設置する必要があります。

シングルサインオン (SSO) 用に SAML 認証を設定するには、アイデンティティプロバイダー (IDP) が SAML をサポートしている必要があります。

重要

ServerのSAML認証を設定する前に、IDPにサービスプロバイダーとしてServerを追加する必要があります。IDPが必要とする情報としては次のものがあります。

ACS Base URL (ACSベースURL) (http://localhost/webapi/Saml2/Acs など)。

SP Entity ID (SPエンティティID) (http://localhost/webapi/Saml2 など)。

バージョン2022.3からは、更新されたサービスプロバイダーエンドポイントをWeb APIサービスを介して使用することになります。なお、以前のエンドポイントを使用した既存の設定は引き続き動作し、現時点では既存のAlteryx ServerでSAMLの使用を継続するために必要なアクションはありません。詳細については、「Server 2022.3リリースノート」を参照してください。

IDPでは、ユーザーを認証するために、IDP内の対応するフィールドに、Eメール、名、姓の属性ステートメントのマッピングが必要になることもあります。

IDP署名証明書は、SHA-256以上の署名アルゴリズムで設定する必要があります。

IDPに必要なメタデータを取得するためのオプションを選択します。SAML using an IDP Metadata URL (IDP メタデータ URL) を使用して SAML) を設定するか、または X509 certificate and IDP SSO URL (X509 証明書と IDP SSO URL) を設定できます。

SAML IDP Configuration (SAML IDPの設定) を完了します。

ACS Base URL (ACSベースURL): SAMLメッセージを受け入れてセッションを確立するアサーションコンシューマーサービスのURL。

IDP URL: IDPで設定されたAlteryxアプリケーションのURL(IDPエンティティIDとも呼ばれます)。

IDP Metadata URL (IDPメタデータURL): IDPによって提供されるURLで、IDP SSO URL と、Alteryx認証サービスを設定するためのX509証明書が含まれています。

IDP SSO URL: IDPによって提供されるSSO URLであり、Alteryx認証サービスはこれを使用してIDPにログインします。

X509 certificate (X509 証明書): IDPによって提供される公開証明書であり、Alteryx認証サービスとの安全な通信のために使用されます。

Enable Request Signing (要求署名を有効にする): 要求署名を必要とするIDPの場合、この設定を有効にすることができます。この設定には、関連するRSA秘密鍵を持つ有効な署名付き証明書がWindows証明書ストアにインストールされている必要があります。

SSL/TLS Certificate Hash (SSL/TLS証明書ハッシュ): 証明書と秘密鍵のインストールが完了したら、SSL/TLS証明書の一意のハッシュを指定します。

Verify IDP (IDPの検証): 選択するとブラウザのウィンドウが開き、ログインしてIDP構成をテストし、既定のServer管理者を設定します。

SAMLでの既定Gallery管理者の設定

サイトを管理する (ユーザーやワークフローの管理など) には、Gallery (Server) 管理者アカウントを作成する必要があります。SAML authentication (SAML 認証)の場合は、Verify IDP (IDP の検証) を選択して IDP 構成をテストし、フィールドに IDP 資格情報を入力します。

これで、Server管理者としてログインできました。Serverユーザーを追加できるようになりました。「Serverユーザーを追加」に進んでください。